4. Criptografia

Resumo:

- 2 horas

- 3 vídeos

- 1 sugestão de atividades

- 1 infográfico

CRIPTOGRAFIA: A ARTE DE ESCREVER E DECIFRAR CÓDIGOS

4.1. Para começar

Para iniciar a conversa, vamos assistir ao webinar com Dario Durigan, diretor de Políticas Públicas para o WhatsApp no Facebook Brasil, Ecivaldo de Souza Matos, Professor do Dep. de Ciência da Computação e do Programa de Pós-graduação em Ensino, Filosofia e História das Ciências da UFBA, membro do Grupo de Interesse em Educação em Computação da Sociedade Brasileira de Computação e Raquel Saraiva, presidenta do Instituto de Pesquisa em Direito e Tecnologia do Recife (IP.rec). A mediação é de Guilherme Alves, mestre em Tecnologia e Sociedade, coordenador de engajamento de jovens da SaferNet Brasil.

4.2. Contextualização

A Internet possibilitou uma revolução comunicativa e informacional, impulsionando a comunicação a nível global pela grande capacidade de conexão entre as pessoas. Nos módulos anteriores, vimos como ferramentas de privacidade e segurança da informação podem ajudar a tornar nossa experiência online mais segura, inclusive protegendo contra ameaças e violências que podem ser desencadeadas por discriminação ou intolerância. Nesta semana, continuamos a falar de ferramentas de proteção, agora tratando especificamente sobre criptografia. Nunca ouviu falar? Ficou com medo de não entender? Calma, que neste módulo você vai entender mais sobre o que é e, principalmente, qual é a aplicação da criptografia no nosso dia a dia online.

O desenvolvimento tecnológico, para além dos benefícios sociais e científicos, constantemente desafia a garantia e a manutenção de direitos fundamentais. Sabemos que a Internet possibilitou a criação de ferramentas de comunicação instantânea que podem ser aliadas, por exemplo, do direito ao acesso à informação e à cultura. Mas como garantimos que essa comunicação será, de fato, privada? A criptografia é uma das nossas estratégias. Ela proporciona segurança nesta comunicação ao transformar a “mensagem” em um código, que só pode ser decifrado por quem tem a chave. E o melhor é que isso pode ser feito utilizando tecnologias que nós nem sabemos que existem, mas que estão operando por trás de cada clique que damos na Internet. Garantir a privacidade de uma mensagem é garantir também a liberdade de expressão. Vamos entender melhor.

Escrevendo em códigos ao longo da história

A criptografia era vista, na antiguidade, como uma arte. Sim, ela não foi inventada com os computadores. “A arte de escrever e decifrar códigos”, como expressa o Dicionário Oxford, é uma técnica utilizada desde a antiguidade para proteger mensagens de guerra, trocas diplomáticas e comerciais, mas também mensagens de amor.

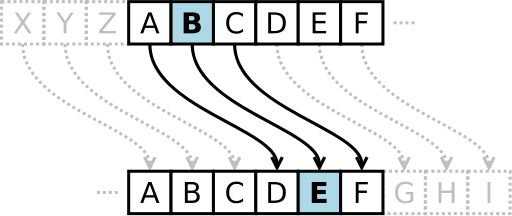

Um exemplo bem conhecido é a Cifra de César. O Imperador da Roma Antiga utilizava uma cifra (combinação secreta de letras) que ficou conhecida com seu nome e que era usada para proteger a comunicação com seu exército. A cifra de César era uma cifra de substituição que usava um deslocamento de 3 posições do alfabeto. Era assim: a letra “A”, por exemplo, era substituída pela “D”; a “B” pela “E”, e assim sucessivamente. Quem tivesse a chave da cifra, ou seja, soubesse qual era o esquema de substituições, era capaz de decifrar a mensagem.

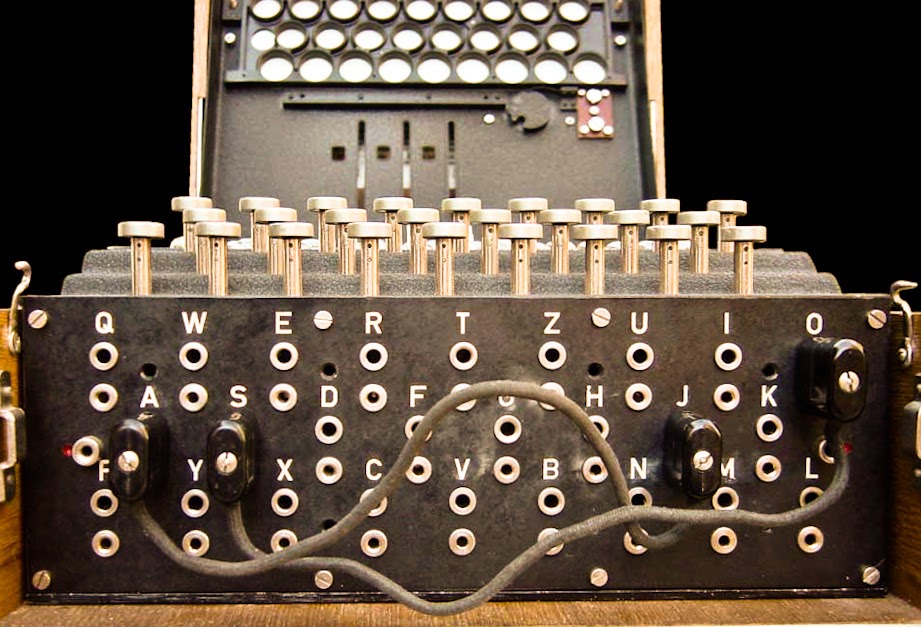

Outro exemplo histórico foi a máquina Enigma, que teve modelos usados durante a Segunda Guerra Mundial. Ela encriptava, isto é, colocava em código, mensagens do comando alemão para os exércitos, com objetivo de proteger a comunicação e não entregar os planos aos adversários caso a mensagem fosse interceptada. O matemático inglês Alan Turing foi responsável pela quebra da Enigma alemã através da “bomba eletromecânica”, uma máquina construída por ele. A decodificação das mensagens dos inimigos alemães foi muito importante para que os Aliados vencessem a guerra. Turing é considerado, por este feito, o pai da criptografia moderna. Essa história é contada no filme “O jogo da imitação” e também nesta pequena aula de história da criptografia. Turing também criou uma máquina que é considerada a precursora do que conhecemos como computadores hoje.

É sabido que até meados do século 20 havia pouca teoria envolvendo o assunto e nenhuma que definisse o que seria um bom código. Isso começou a mudar nos anos 1970 e 1980, quando começou a surgir uma teoria mais robusta e começou-se a estudar a criptografia como uma ciência e como uma disciplina matemática. Muito mais do que podemos imaginar, a criptografia é fundamental para que a Internet e os serviços digitais funcionem com segurança e qualidade.

Criptografia na era digital

Nos anos 1970, a criptografia deixou de ser utilizada apenas para a proteção ao sigilo, passando a garantir também a integridade (garantia de que a mensagem não foi alterada no caminho) e a autenticidade (quem foi o autor da mensagem) das comunicações. Surgiu, então, a noção moderna da criptografia. Vamos a este e outros conceitos básicos:

CRIPTOGRAFIA: transformação de uma informação inteligível numa forma aparentemente ilegível, a fim de ocultar a informação de pessoas não autorizadas. A palavra criptografia tem origem grega (kriptos = escondido, oculto e grifo = grafia) e define a arte ou ciência de escrever em cifras ou em códigos. Hoje, entendemos a criptografia como o uso de técnicas matemáticas para assegurar informação digital, sistemas e computação distribuída contra os ataques de adversários.

ENCRIPTAÇÃO e DECRIPTAÇÃO: são os processos de converter uma informação inteligível para uma informação cifrada e vice-versa.

ALGORITMO CRIPTOGRÁFICO: O procedimento computacional utilizado para encriptar e decriptar informações.

CHAVE DE CRIPTOGRAFIA: informação usada por um sistema computacional para controlar a encriptação e a decriptação, de modo que só os detentores da chave podem decifrá-la. Funciona como uma senha, mas de forma automática e invisível para os usuários quando utilizada em sistemas computacionais. Ou seja, não precisamos decriptar a mensagem: o sistema faz isso sozinho e sem a gente perceber.

criptografia tem como objetivo a garantia de três propriedades das informações: a confidencialidade, a integridade e a autenticidade. Ou seja, uma informação encriptada permanece:- Confidencial, isto é, sigilosa

- Íntegra, ou seja, não alterada

- Autêntica, no sentido de que o remetente é realmente aquele que diz ser.

Há dois tipos de sistemas de chaves de criptografia: os simétricos e os assimétricos. Nos simétricos, uma mesma chave é usada tanto para encriptar como para decriptar as informações (semelhante a como a criptografia era usada antes dos computadores, como na Cifra de César). Este sistema funciona bem para quando as informações estão armazenadas localmente (como arquivos no computador ou celular), ou quando as informações estão em uso (como quando estamos escrevendo uma mensagem antes de enviá-la). Entretanto, não é um sistema usado para quando há uma troca constante de informações, porque isso levaria à necessidade de enviar, também, a chave, que poderia ser interceptada no meio do caminho (lembrando que os dados trafegam pela Internet, entre dispositivos e servidores espalhados pelo mundo).

Já nos sistemas assimétricos, duas chaves são usadas. Uma delas é pública (todos têm acesso), e ela é usada para encriptar a informação. A segunda delas é privada, e é usada para decriptar a informação. As duas chaves são pareadas (associadas), mas apenas o destinatário da informação tem a chave privada que pode decifrá-la. Veremos adiante como os sistemas de chaves assimétricas funcionam em nossos celulares e nos nossos computadores em quase todos os usos que fazemos da Internet -- mesmo sem sabermos, já que as chaves privadas ficam registradas nos códigos dos programas. As chaves assimétricas são as mais usadas ao trocarmos informações (de qualquer tipo) pela Internet.

Isso tudo pode parecer muito abstrato, mas vamos ver dois exemplos de uso que você certamente faz da criptografia, mesmo sem bem saber. A criptografia nas comunicações pela Internet acontecem de duas principais formas: a criptografia na camada de transporte de dados e a criptografia ponta a ponta, entre dois polos de comunicação.

Para fazer um resumão do tema, vale conferir o vídeo abaixo, do canal Nerdologia:

Criptografia no transporte de dados

A criptografia na camada de transporte é aplicada na comunicação entre páginas na Internet e o navegador utilizado pelo usuário, no momento em que os dados são transferidos entre dispositivos. Toda vez que acessamos um site na Web, nosso navegador envia uma solicitação para que o servidor do site nos retorne com as informações que solicitamos. Esse processo ocorre continuamente, de forma automática, enquanto navegamos pelo site.

Para entender melhor: quando enviamos uma encomenda pelos Correios, o pacote vai lacrado e essa é nossa garantia de que ele não foi aberto. Na criptografia no transporte de dados, temos um sistema de chaves que garante o “lacre” das informações enviadas e que vão transitar entre o seu navegador e os sites que você visitar.

Por exemplo, para transações bancárias realizadas pela Internet, bem como operações de comércio eletrônico, essa segurança adicional é fundamental por ser a proteção contra fraudadores de qualquer espécie. Nesses casos, a criptografia é usada para evitar que alguém possa capturar a informação no caminho entre o seu navegador e o servidor da página da Internet e usar essa informação de forma maliciosa (por exemplo, descobrindo sua senha do banco ou número do cartão de crédito).

Como saber se esse tipo de criptografia está ativa? Na barra de endereço nos navegadores, antes do domínio (endereço) do site, você geralmente encontra a sigla HTTP, que é o protocolo que usamos para acessar páginas na Web. Quando há um S após o HTTP, transformando-o em HTTPS, isso significa que os dados entre o seu navegador e o servidor do site transitam de forma criptografada e, portanto, mais segura. Esse tipo de criptografia é conhecida pelas siglas em inglês, SSL (Protocolo de Camada Segura de Soquetes, em português) e TLS (Segurança da Camada de Transporte, em português), sendo a última mais recente e mais segura.

Todo site HTTPS é seguro? É preciso mencionar que, infelizmente, o HTTPS não garante uma segurança total, já que alguns sites mal-intencionados também aceitam o protocolo. Essa proteção fica no “lacre” da informação, garantindo que os dados não sejam decifrados no meio do caminho. Mas, se o site for do tipo phishing, isto é, um site falso que imita um verdadeiro, o HTTPS vai apenas garantir que sua informação não seja descoberta antes de chegar ao servidor do site e, portanto, ao golpista. Uma pessoa mal intencionada cria um site semelhante a outro já existente e com boa reputação e induz os usuários a inserirem ali seus dados, achando que estão no site verdadeiro. Esse site pode conter HTTPS, mas não é legítimo, pois não é da loja que o consumidor acredita ser. Ou seja, seus dados transitaram de forma protegida, mas o destinatário que pode receber e decifrar o conteúdo é o criminoso.

Criptografia ponta a ponta

A criptografia ponta a ponta (E2EE, na sigla em inglês End to End Encryption), por sua vez, assegura que a comunicação entre duas partes não pode ser lida por nenhum intermediário, seja o provedor de conexão (quem fornece o serviço de conexão à Internet), seja o provedor de aplicação (quem fornece o serviço que estamos usando para nos comunicar, como e-mail ou aplicativo de mensagem). Ela é chamada de ponta a ponta justamente porque acontece antes mesmo de a informação ser transmitida pela Internet. Aqui são usados os sistemas de chaves assimétricas que apresentamos acima.

A informação é encriptada usando uma chave pública que está pareada com o destinatário, e permanece embaralhada até que o destinatário a receba em seu dispositivo, não havendo a possibilidade de os provedores a lerem porque eles não possuem a chave de decriptação dos dados (a chave privada).

No exemplo da encomenda dos Correios, é como se a criptografia de ponta a ponta fosse a proteção para que uma mensagem escrita e colocada dentro do pacote não pudesse ser lida por terceiros ainda que o lacre do pacote fosse violado. Isso porque apenas o destinatário possui a chave privada para poder decriptar a mensagem. Sem a chave, a informação não passa de combinações aleatórias sem qualquer sentido.

Esse é o tipo de encriptação utilizado por aplicativos de mensagem instantânea populares, como Signal e WhatsApp. Com isso, nem mesmo os próprios provedores do serviço têm acesso ao conteúdo das mensagens que são trocadas, conforme nos explicou no webinar o convidado Dario Durigan, do Whatsapp.

Isso é importante porque os dados não são utilizados para direcionamento de propaganda, por exemplo. Além disso, caso haja um vazamento nos servidores da empresa, o conteúdo das mensagens não vai ser exposto, preservando a privacidade dos usuários.

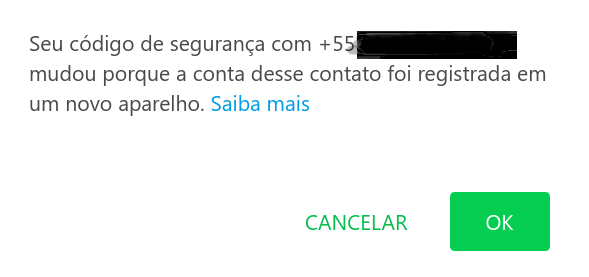

Uma dica importante: você sabia que quando o seu contato troca de aparelho ou reinstala o Whatsapp, a chave de criptografia da conversa entre vocês também muda? Você pode configurar o aplicativo para te avisar sempre que isso acontecer (veja na seção “Como ativar a criptografia”). Essa ferramenta é importante porque serve para identificar também quando uma conta foi roubada. Sempre que você ver essa mensagem, vale confirmar a identidade da pessoa com quem você está conversando utilizando um outro canal de comunicação, como uma ligação de vídeo.

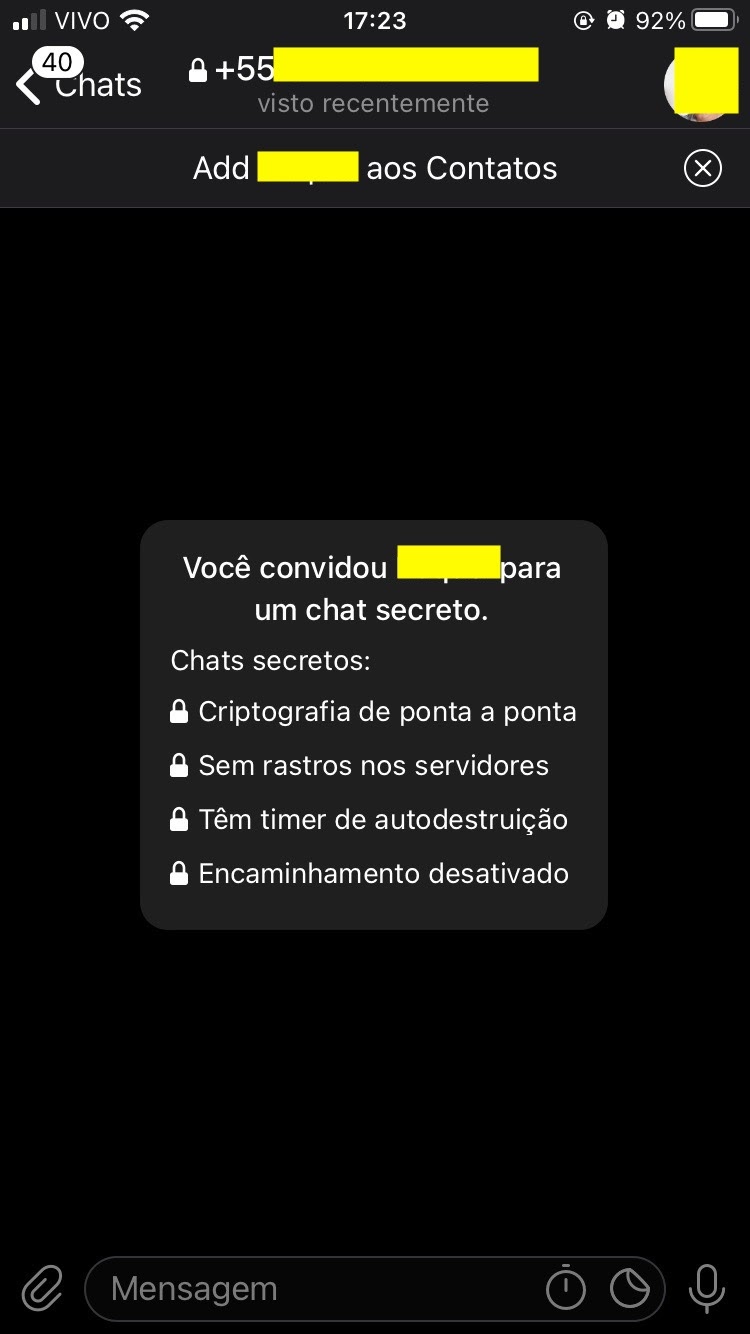

Quando não há criptografia ponta a ponta e é possível instalar a conta em outro dispositivo, o invasor pode ter acesso a todas as conversas. Esse é o caso do aplicativo Telegram, que não utiliza esse tipo de criptografia por padrão, apenas em casos específicos, e armazena todas as conversas no seu próprio servidor.

Entenda como funciona a criptografia de ponta a ponta no Whatsapp:

4.3. Desafios jurídicos no Brasil

Assim como em outros países, no Brasil também utiliza-se a criptografia como ferramenta de segurança e para a garantia de privacidade, segurança e a liberdade de expressão. Do ponto de vista legal, a criptografia é citada em algumas normas, sendo recomendada, incentivada ou assegurada sua importância pela Estratégia Nacional de Segurança Cibernética (Decreto nº10.222/2020), a Lei Geral de Proteção de Dados (Lei nº 13.709/2018), a Política Nacional de Segurança da Informação (Decreto nº 9.637/2018), e no decreto regulamentador do Marco Civil da Internet (Decreto nº 8.771/2016).

É importante saber disso porque existem disputas em torno de como e onde a criptografia pode ser utilizada no país. Como tudo o que envolve privacidade e segurança online, o debate é bastante complexo e tem gerado algumas controvérsias.

Um dos exemplos diz respeito ao Whatsapp. Entre 2015 e 2016, decisões judiciais ordenaram o bloqueio nacional do aplicativo porque o Facebook (dona do Whatsapp) havia se recusado a fornecer acesso a mensagens de usuários durante uma investigação criminal. Na época, o Whatsapp alegou que a criptografia de ponta a ponta impedia que a empresa pudesse fornecer as mensagens. Isso fez com que duas ações fossem iniciadas no Supremo Tribunal Federal para determinar se o aplicativo pode ou não ser suspenso. O julgamento foi iniciado em 2020, mas ainda não foi concluído. Você pode entender mais sobre o caso aqui e aqui.

Esse exemplo reforça a importância de explicarmos para as pessoas por que a criptografia é uma ferramenta de segurança essencial para o nosso dia a dia. Ainda que seja importante que as autoridades de justiça possam realizar investigações, inclusive de crimes cometidos na Internet, devemos ter cuidado antes de aceitar que isso aconteça de forma a afetar a segurança de todas as pessoas. Da mesma forma, devemos refletir se bloquear o acesso a um aplicativo tão popular não significaria uma restrição à liberdade de expressão das pessoas.

4.4. Direitos humanos e serviços essenciais

A criptografia está presente de forma imperceptível aos usuários em diversas atividades praticadas no ambiente online. A segurança de dados é central não só para o sigilo das comunicações e do bem-estar individual, mas também para a estabilidade e continuidade da oferta de produtos e serviços no meio digital, até mesmo da própria conexão à Internet.

Como nos explicou no webinar a Raquel Saraiva, do Instituto de Pesquisa em Direito e Tecnologia do Recife (IP.Rec), uma vez que garante a segurança e o sigilo das comunicações, a criptografia é muito utilizada por jornalistas, em apurações delicadas e sigilosas, além de movimentos sociais e grupos vulneráveis e que geralmente sofrem algum tipo de perseguição, como defensores de direitos humanos, grupos feministas e LGBTQ+, entre outros.

Um exemplo é o caso Snowden. Edward Snowden, ex-funcionário da Agência de Segurança Nacional dos Estados Unidos, se utilizou de canais criptografados, como o próprio aplicativo Signal (cujo uso é recomendado por ele), para entrar em contato com os jornalistas Glenn Greenwald e Laura Poitras e fazer a denúncia do programa de vigilância executado pelo governo estadunidense. Snowden buscou a criptografia como forma de proteger suas comunicações com os jornalistas, dada a sensibilidade do conteúdo que ele pretendia compartilhar.

Além disso, a criptografia também está presente e é essencial para serviços de saúde, a fim de proteger dados sensíveis de pacientes e sistemas digitais hospitalares, e para proteger e garantir a estabilidade e a segurança de recursos críticos, como as redes elétricas. A evolução da Internet e a melhoria dos usos que fazemos precisam da criptografia em muitos níveis, por isso é tão importante termos alguma noção básica sobre o que é e como funcionam.

Outro exemplo bem atual de uso da criptografia é nas chamadas “Criptomoedas”, como o Bitcoin e outras. Não à toa, tem “cripto” logo no nome. As moedas digitais são criadas em uma rede blockchain que usa sistemas avançados de criptografia para garantir proteção às transações. Não vamos entrar nos detalhes, mas se quiser saber mais sobre criptomoedas pode começar aqui.

A criptografia pode ser aplicada em dispositivos e aplicações diversas: celular, computador, pen drive, e-mail, aplicativos… Vejamos como usar no dia a dia!

4.5. Como ativar a criptografia?

No WhatsApp

Como falamos anteriormente, o Whatsapp já utiliza a criptografia de ponta a ponta por padrão nas conversas pessoais e em grupos, e inclui todos os tipos de conteúdos enviados (mensagens de texto, voz, chamadas de áudio e vídeo, imagens, vídeos, documentos e outros anexos). Conversas com empresas (que utilizam contas comerciais do Whatsapp) podem ocorrer via Facebook ou aplicativos de terceiros e, nestes casos, não são consideradas criptografadas de ponta a ponta. Saiba mais aqui

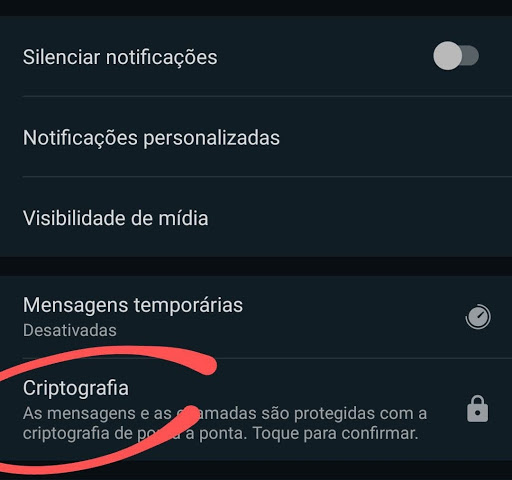

Você pode checar se a sua conversa está sendo criptografada. Esse é um processo opcional, já que ocorre automaticamente nos casos mencionados acima.

1) Na janela de conversa de um contato escolhido, clique no nome do contato para exibir os dados deste perfil;

2) Selecione a opção “Criptografia”.

3) Será exibido um código QR e uma sequência de 60 dígitos, o que dá a certeza que esta conversa está protegida criptograficamente.

Caso você e este contato estejam no mesmo local, vocês podem comparar a sequência de 60 dígitos para confirmar a paridade dessa criptografia, ou simplesmente escanear o código QR do outro. Ao confirmar, um pequeno sinal verde irá confirmar a proteção desta conversa. Mais informações sobre o recurso aqui.

Você também pode ativar a configuração que alerta sempre que a chave de criptografia entre você e uma outra pessoa mudar. Isso ocorre quando o seu contato troca de celular ou reinstala o Whatsapp, servindo também para alertar contatos em casos nos quais a conta da pessoa com quem você está conversando possa ter sido roubada e instalada em outro dispositivo. Como medida de segurança, ao visualizar essa mensagem você pode buscar confirmar a identidade da pessoa por outro canal de comunicação ou aplicativo.

1) No Android, na tela de mensagens, toque nas três bolinhas no canto superior direito e depois em “Configurações”. No iPhone, clique em “Configurações” no canto inferior direito.

2) Vá em “Conta” e depois “Segurança”

3) Habilite o botão “Exibir notificações de segurança” ou “Mostrar notificações de segurança”.

No app Signal

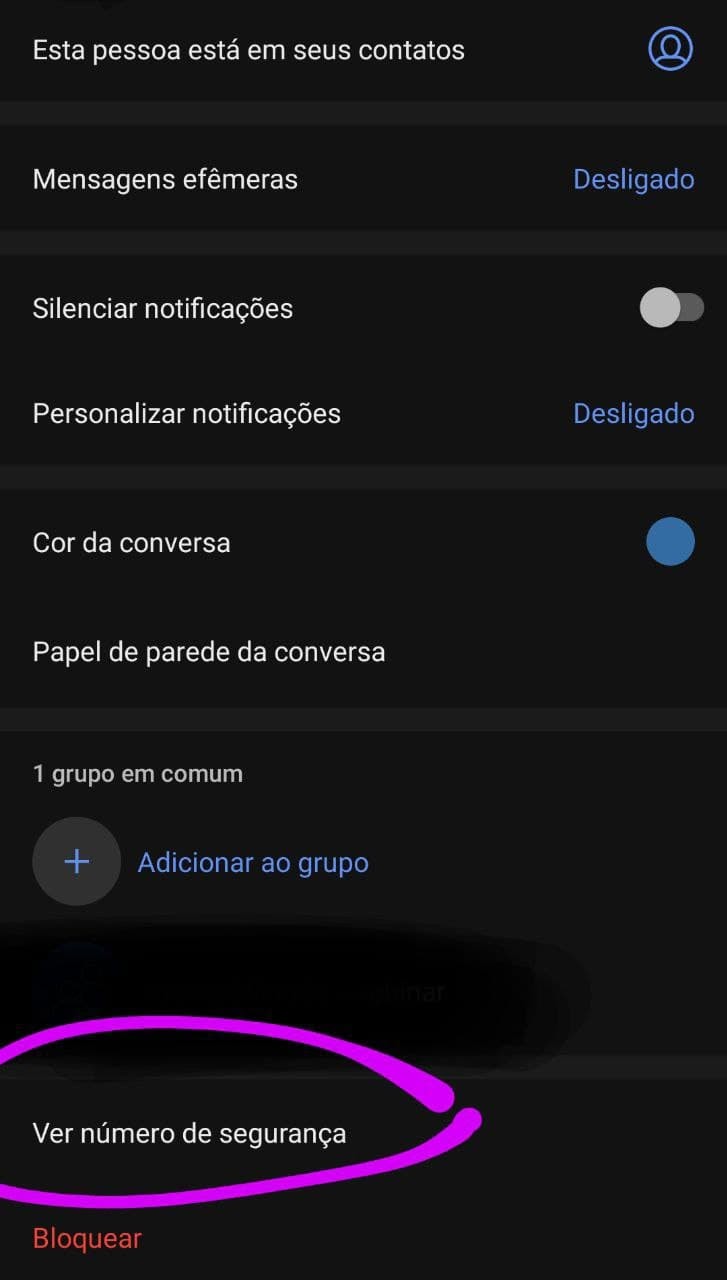

1) Abra uma conversa com um contato;

2) Toque no cabeçalho da conversa ou nas configurações de conversa;

3) Selecione Ver número de segurança

Ao escanear o código QR, uma marca de verificação aparecerá no cabeçalho da conversa ao lado do nome do seu contato quando o número de segurança for marcado como verificado. Ela permanecerá verificada a menos que o número de segurança seja alterado ou quando você altere manualmente o status de verificação.

Esta mensagem pode chegar quando seu contato mudar de aparelho celular ou caso seja vítima de algum golpe. Na dúvida, ligue para seu contato por telefone ou use outro aplicativo para confirmar se foi ela mesmo que mudou. Mais informações aqui.

No Telegram

O Telegram, como dito anteriormente, não utiliza criptografia ponta a ponta por padrão, mas ela pode ser ativada pelo usuário através do recurso chat secreto. Para iniciar um chat secreto, siga os passos abaixo:

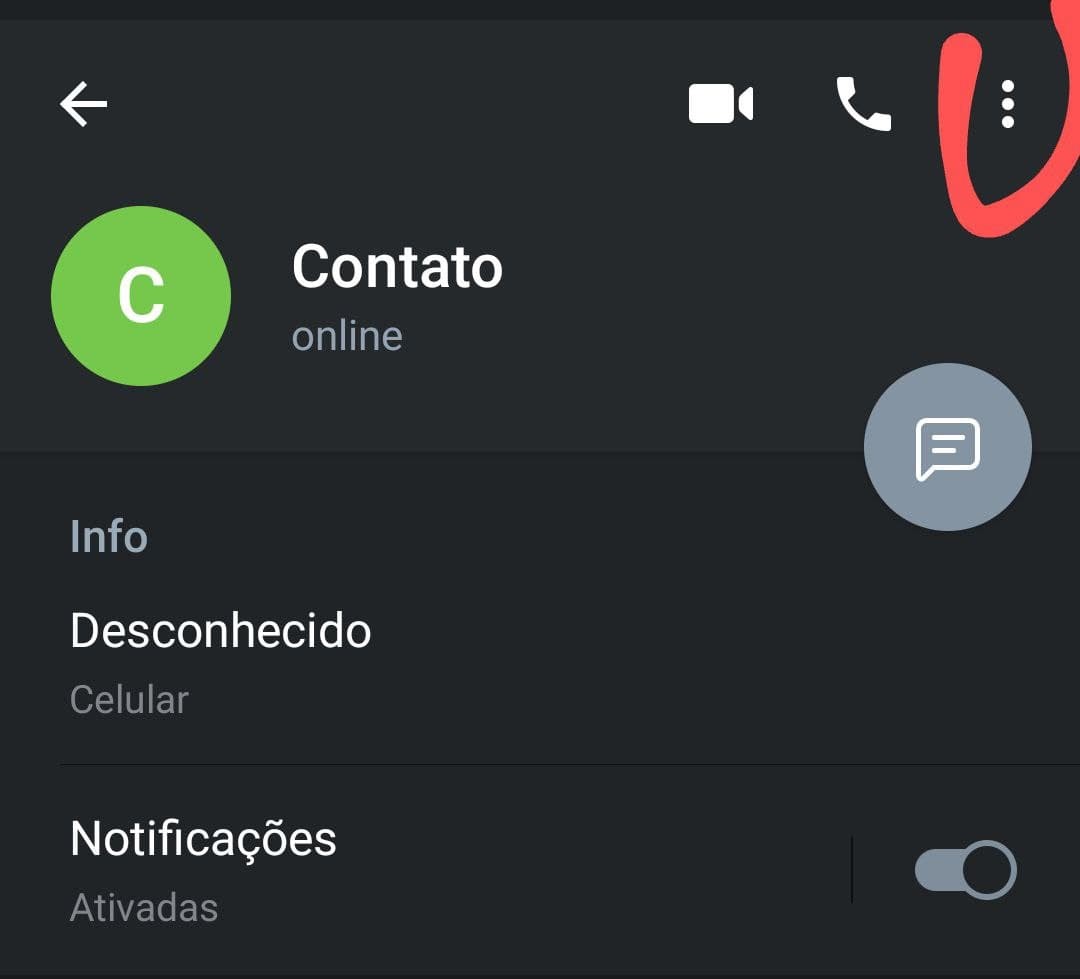

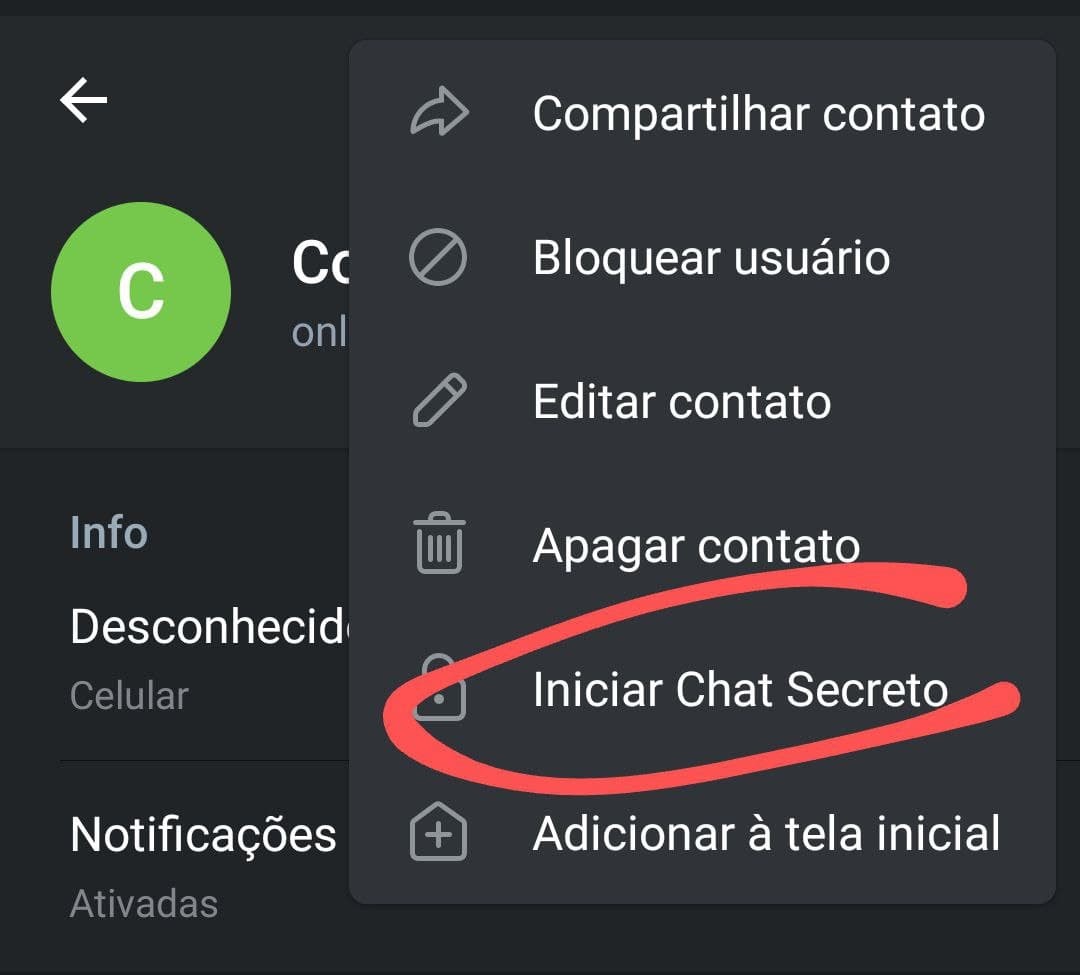

1) Selecione o contato e clique em seu nome;

2) Na tela com os detalhes do contato, clique nos três pontinhos do lado direito superior;

3) Selecione “Iniciar chat secreto”. Uma nova janela de conversa vai ser aberta, com um ícone de cadeado fechado ao lado do nome do contato.

Chats secretos limitam o encaminhamento de mensagens e também proíbem ou avisam o seu contato caso você tire um print da tela. O chat secreto pode ser criado no celular ou no computador, mas não no Telegram Web. E ele só fica disponível no aplicativo do dispositivo que você o criou.Após criar esse chat secreto, você pode também verificar de maneira semelhante ao WhatsApp e ao Signal o código QR da conversa. Mais informações aqui.

No e-mail Gmail

No serviço de e-mail do Google, as mensagens são criptografadas por padrão utilizando o protocolo chamado TLS (Transport Layer Security). É possível verificar o nível de criptografia aplicada no Gmail através dos ícones que aparecem nos detalhes de cada mensagem (abrir a mensagem e selecionar a setinha “mostrar detalhes” abaixo do remetente). Mais informações aqui.

- Verde (criptografia avançada S/MIME)

: Indicada para informações confidenciais.

: Indicada para informações confidenciais. - Cinza (TLS, criptografia padrão)

: Indicada para a maioria das mensagens.

: Indicada para a maioria das mensagens. - Vermelho (sem criptografia)

: E-mail sem criptografia que não é seguro.

: E-mail sem criptografia que não é seguro.

No e-mail Outlook

Já no serviço de email da Microsoft, o recurso de criptografar mensagens é restrito a usuários assinantes da licença Microsoft 365. Nesse caso, será possível visualizar o botão “Criptografar” com a imagem de um cadeado fechado. Ativando este botão, a mensagem será criptografada com o protocolo padrão da Microsoft, S/MIME. Mais informações aqui.

No HD

Nos dispositivos que usam o sistema operacional Windows 10, a criptografia do HD pode ser ativada de forma simples:

1) Clique no botão “Iniciar” e selecione a opção Configurações;

2) Clique em “Atualização e segurança” e selecione “Criptografia do dispositivo”. Se a opção da criptografia não aparecer é sinal que sua máquina por algum motivo não permite essa funcionalidade.

3) Habilite a criptografia do HD do seu computador.

* Você pode ainda optar por criptografar apenas algumas pastas ou arquivos específicos e não todos de uma vez, se for necessário.

Mais informações aqui.

No celular/tablet Android

1) Vá nas Configurações do telefone;

2) Selecione a opção “Segurança”;

3) Clique em “Criptografia e credenciais”;

4) Selecione a opção “codificar telefone”.

Alerta: caso seja gerada uma senha, ou chave, e seja solicitada a guarda desta senha de decriptação dos dados, é importante que ela seja armazenada num local seguro, pois a perda desta senha implica na perda dos dados salvos a partir dela. Não perca essa chave em hipótese alguma! É muito improvável conseguir recuperar o acesso aos dados sem ela.

Para dispositivos iOS (iPhone e iPad)

O iPhone ficam criptografados por padrão sempre que você o proteger com uma senha e o Touch ID/Face ID.

1) Nos Ajustes, vá em “Touch ID e Código” ou “Face ID e Código”

2) Configure uma senha (caso não tenha).

3) Verifique as configurações disponíveis. Uma delas é “Apagar dados”, que automaticamente apaga todos os dados do telefone caso uma senha de bloqueio incorreta seja digitada 10 vezes.

4) Você também pode criptografar os backups do seu telefone no iCloud. Para entender o passo a passo, clique aqui

Pendrives e outros dispositivos portáteis

Nos dispositivos de armazenamento portáteis, cartões de memória, HD externo ou pen drive, também é possível usar a criptografia para proteger os dados. É importante fazer isso logo quando adquire o produto ou logo após alguma formatação, para que o processo seja feito com o dispositivo vazio. Isso evita a perda de arquivos que podem ser removidos durante o processo. O alerta sobre a guarda da senha vale aqui também. Sem a senha não há mais como acessar os dados.

4.6. Materiais complementares

Painel: Criptografia, segurança e privacidade de apps de mensagens (10º Seminário de Privacidade do CGI

Artigos

- “O que eu deveria saber sobre criptografia?” (Autodefesa contra Vigilância -EFF)

- “Criptografia e Investigações Criminais: o que pensam os profissionais que movimentam o debate no Brasil” (IRIS-BH)

- Cifra de Vigenère (Wikipedia)

- “Criptografia no STF: o que dizem os votos de Rosa Weber e Edson Fachin e o que podemos aprender com eles” (IP.rec)

- Uma introdução à criptografia de chave pública e PGP (Autodefesa contra Vigilância -EFF)

Cartilhas, estudos e infográficos

- Criptografia (Cert.br)

- “A importância social e econômica da criptografia” (Coalizão Direitos na Rede)

- Estudo: “O mosaico legislativo da criptografia no Brasil: uma análise de projetos de lei” (IP.rec)

- Aprendendo Criptologia de Forma Divertida (BEZERRA, MALAGUTTI & RODRIGUES, 2010)

- Criptografia na educação básica: das escritas ocultas ao código RSA (Revista Professor de Matemática Online)

- Infográfico: “Criptografia: essencial para Comunidade LGBTQ+” (em inglês - LGBT Tech e ISOC)

Páginas

- Observatório da Criptografia (ObCrypto)

- Bloqueios.info: sobre bloqueios de aplicativos no Brasil, incluindo o WhatsApp

Vídeos

4.7. Desafio

Clique aqui para ter acesso ao desafio da semana, que você deverá responder até o dia 05 de maio (quarta-feira).

Ah, não se esqueça de dar o seu feedback no nosso formulário anônimo. Por meio dele queremos ter um termômetro sobre como você e as/os demais participantes estão se sentindo, e trabalhar continuamente para criar um programa mais acolhedor e positivo. Clique aqui para ter acesso -- você pode deixar seu feedback também até a próxima quarta-feira, dia 05 de abril.

Dúvidas? Procure sua mentora por Whatsapp durante o horário comercial ou envie um e-mail para mentoria@cidadaodigital.org.br.